Comprendre vos applications

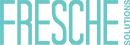

L’interface graphique simplifie les relations complexes entre les applications IBM i en créant une reproduction visuelle des objets de plusieurs points de vue.

Publier le modèle de conception

La conception complète de l’application est extraite du modèle CA 2E et présentée dans un outil d’analyse graphique et interactif, et ainsi accessible par les développeurs et les analystes.

Voir toutes les connexions

De puissants zooms vous permettent de voir toutes les connexions dans vos applications CA 2E à partir de n’importe quel point. De plus, le code de couleurs pour les types d’objet crée des repères visuels instantanés.

Visualiser les règles d'affaires

Le référentiel très structuré de vos règles d'affaires, dans un pseudo-code facile à comprendre, sert de base pour toutes activités en cours : modernisation et maintenance, réécriture et refonte, audits de tous genres, etc.

Déterminer la qualité du code

Les indicateurs de complexité permettent aux gestionnaires d’applications CA 2E de mesurer, surveiller et de gérer de façon proactive la complexité et les modifications des applications, ce qui réduit le nombre de tests et accélère le développement.

Améliorer la planification

Le vaste éventail d’indicateurs de code détaillés vous permet de trouver le code le plus complexe dans le système et de prévoir en conséquence le temps et les ressources nécessaires au développement et aux tests.

Connaître l’incidence des changements

Les puissantes analyses d’impact vous montrent tous les cas d’utilisation des objets. D’un simple clic, vous obtenez une liste ou un graphique des objets en relation avec celui que vous avez sélectionné.

Informer l’entreprise

Les documents sont faciles à exporter en divers formats, notamment Microsoft Word, Excel et Visio, pour que vous puissiez les transmettre et rendre la conception de l’application accessible à toute l’organisation.

Détecter facilement les problèmes

X-2E Analysis effectue l’analyse des problèmes causés par des singularités de conception telles que fichiers avec contraintes, fichiers PF avec clés non uniques, ainsi que l’analyse des écarts dans l’application.